В последнее время мы все чаще говорим об «инсайдерских угрозах», однако методы решения подобных проблем, в основном, технического толка. В этой статье мы поговорим о кардинально другом подходе для противодействия злоумышленникам, имеющим доступ к служебной информации.

Автор: Fred Cohen, securitylab.ru

Источник иллюстрации вверху — (логотип кликабелен)

В последнее время мы все чаще говорим об «инсайдерских угрозах», однако методы решения подобных проблем, в основном, технического толка. В этой статье мы поговорим о кардинально другом подходе для противодействия злоумышленникам, имеющим доступ к служебной информации.

Что такое «инсайдерская угроза»?

Как правило, чтобы вникнуть в суть проблемы, вначале необходимо уяснить термины и определения. С другой стороны, вы можете возразить, что прояснение термина «инсайдерская угроза» еще является предметом жарких споров и дискуссий, и будете в какой-то мере правы. Я выскажу свою субъективную точку зрения.

Инсайдерская угроза – это, по сути, и есть инсайдер.

Поясню вышесказанную мысль. Очевидно, что любой, имеющий служебный доступ (к чему бы то ни было), в какой-то момент может подружиться с кем-то, кто имеет злонамеренные цели. Следовательно, любой инсайдер представляет собой потенциальную угрозу.

Инсайдерские угрозы делятся на два типа. Первый тип – когда инсайдер делает ошибки непреднамеренно, например, в случае усталости, по понедельникам и пятницам, в стрессовом состоянии и т. п. Компаниям следует в ежедневном режиме работать над профилактикой и устранением непреднамеренных ошибок инсайдеров.

Мы же будем говорить о втором типе инсайдерский угроз, когда люди, имеющие доступ к закрытой информации, действуют намеренно против интересов компании.

Почему возникают инсайдерские угрозы?

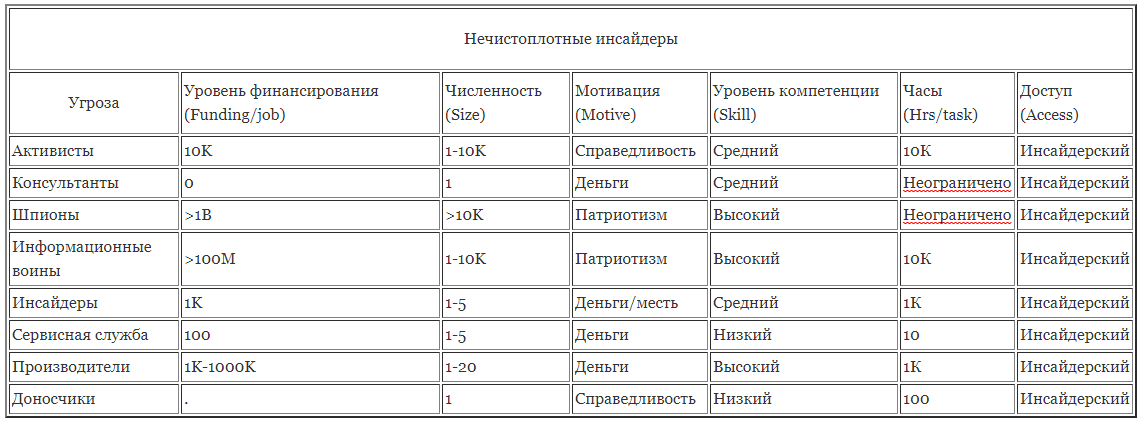

Чтобы подробнее разобраться, почему возникают инсайдерские угрозы, рассмотрим первопричины возникновения угроз в целом. Здесь мы не будем изобретать велосипед. Ниже представлена стандартная таблица, где каждый тип угрозы рассмотрен в разрезе по набору параметров (объем финансирования, численность, мотивация, уровень компетенций, объем часов и уровень доступа).

Как правило, инсайдеры владеют сведениями о внутреннем устройстве компании и служебным доступом. Обычно подобные люди обладают хорошим кредитом доверия, когда даже малейшие подозрения считаются оскорбительными.

Многие атаки, связанные с доступом к секретной информации, реализуются посредством обхода систем защиты. Часто, подобные случаи связаны с непреднамеренными ошибками инсайдеров, социальной инженерией, эксплуатацией уязвимостей и так далее и тому подобное. Обсуждение этих угроз выходит за рамки данной статьи.

Инсайдеры со злонамеренными целями либо сразу же начинают работать на сторону, либо со временем изменяют свое отношение к компании с лояльного на враждебное. Теоретически можно отслеживать поведение инсайдеров, однако на практике, когда сотрудник начинает действовать во вред, в его поведении происходят незначительные изменения. Кроме того, следует учитывать ситуации, когда засланец долгое время находился в «спящем режиме», а потом начал действовать.

О чем говорят исследования

На данный момент было проведено несколько исследований, касающихся злонамеренных действий инсайдеров. Группа CERT университета Карнеги – Меллон [1] и PERSEREC [2] представили результаты некоторых своих работ, имеющих отношение к инсайдерским угрозам. Помимо вышеуказанных групп, схожие исследования проводились правительственными организациями, некоторыми частными компаниями (небольшими консалтинговыми агентствами) и отдельными специалистами. Большинство работ начинается с анализа исторических кейсов, чтобы выявить закономерности, имеющих отношение к тематике исследования. В итоге я сделал следующие интересные выводы:

- В основу исследований вошли только те случаи, когда инсайдеры были обнаружены и пойманы. Никто не знает, скольким нечистоплотным инсайдером удалось украсть конфиденциальную информацию. Весьма внушительная статистика говорит о следующем:

- Треть инсайдеров украдет информацию, если будет уверена, что все пройдет успешно. Треть украдет в любом случае. Оставшаяся треть не будет воровать ни при каких обстоятельствах.

- Две трети потерь конфиденциальной информации связаны с нечистоплотностью инсайдеров.

- Большинство инсайдеров (около 80% случаев) были обнаружены при помощи административных или технических методов за несколько месяцев до нанесения ущерба.

- Обычно по факту обнаружения нечистоплотных инсайдеров руководство компании не делает никаких выводов. Именно поэтому корпорации несут существенные потери.

- Практически во всех исследованиях отсутствуют основные признаки нечистоплотных инсайдеров.

- Например, даже если 95% нечистоплотных инсайдеров по утрам пьют кофе, очень может быть, что обычные инсайдеры также любят утренний кофе.

- Из-за отсутствия железобетонных признаков под горячую руку могут попасться невинные люди, что в свою очередь может стать причиной понижения лояльности к компании со стороны честных людей (читай, переход в стан противника).

- Было исследовано схожее явление (во время ролевых игр и в корпорациях), когда люди собирались уволиться. Выяснилось, что перед увольнением у человека изменяется манера общения:

- Люди посещают сайты, посвященные поиску работы.

- Люди общаются менее интенсивно с другими инсайдерами. Когда до увольнения остается несколько недель, общение с коллегами по работе происходит чаще.

- При приближении дня увольнения общение становится менее дружественным.

Возможно, для вас эти выводы очевидны, но многие вышеупомянутые индикаторы легко обнаружить. Например, изменение интенсивности коммуникаций и просмотр определенных сайтов легко детектируется чисто техническими средствами, и подобные анализаторы в скором времени появятся на рынке.

В чем суть нетехнических методов?

В этой статье мы будем рассматривать методы, которые нельзя автоматизировать (по крайней мере, на данный момент). Одно из самых эффективных средств – научиться правильно реагировать на инциденты, которые уже произошли (при обнаружении нечистоплотных инсайдеров людьми или техническими методами). Посмотрите на отчеты и/или расследования после стрельбы в школе или военной части, массового ухода сотрудников из компаний, или когда топ-менеджеры покидают корпорации с кучей служебной информации, после чего появляется новая компания-конкурент. В большинстве подобных инцидентов руководство не знает, как правильно реагировать.

- Если вы не можете грамотно реагировать, прогнозировать будущие инциденты бессмысленно.

- С другой стороны, без глубокого анализа проблем непонятно, как правильно реагировать на инциденты.

Проработка всевозможных сценариев может помочь в решении проблемы

Представьте, что вы генеральной директор большой корпорации. В вашем подчинении сотни человек, включая финансового директора, директора по информационным технологиям, операционного директора, руководителя отдела кадров, главного юриста, начальника отдела продаж и маркетинга. У каждого руководителя в подчинении еще десятки человек.

В первом квартале этого года обнаружено 8 случаев, что в четвертом квартале прошлого года осуществлялся доступ к служебной информации из неопознанных систем при помощи легальных учетных записей. Сотрудники не знают, как такое могло произойти. На их лицах грусть и беспокойство по поводу возможного увольнения. В итоге пароли поменяли и провели лекцию на тему безопасности учетных записей. Жизнь продолжается.

Вы бы поступили иначе? Если да, то как?

Во втором квартале этого года обнаружено 4 случая хранения служебной информации из баз данных на публичных облачных сервисах (dropbox и т. п.). После собеседования выяснилось, что каждый причастный сотрудник хранил служебные сведения в облаке для выполнения работы из дома. Облачный сервис использовался потому, что других способов получить доступ к базе данных не существует. В IT-департаменте подтвердили, что политика безопасности дает право доступа к базам данных только из офиса. В результате сотрудникам было запрещено хранить служебную информацию в публичных облачных сервисах. В случае необходимости, нужно обратиться в IT-департамент с просьбой предоставить доступ к базам данных из дома (естественно, с разрешения руководства).

Вы бы поступили иначе? Если да, то как?

В третьем квартале этого года вы узнали о личных взаимоотношениях между сотрудниками и руководителями (в результате расследования по другому делу). Вы поручаете человеку, ответственному за следственные действия, не придавать огласке полученную информацию. Главе кадровой службы поручается провести разъяснительную работу на предмет проблем, которые могут возникнуть из-за личных взаимоотношений (читай, сексуальные домогательства), но не среди виновников, а во время планового тренинга.

Вы бы поступили иначе? Если да, то как?

В четвертом квартале этого года вы обнаружили, что ключевой сотрудник отдела продаж вместе с ключевым сотрудником отдела закупок скопировали информацию о покупателях (контактные данные, персональные предпочтения, имена, адреса, параметры заказов и т. д.) и поставщиках (цены, скидки, контактные данные, персональные предпочтения и т. д.). Сей инцидент выяснился после того, как уже бывшие сотрудники организовали компанию-конкурента и продают те же самые товары тем же самым покупателям, переманивают ваших сотрудников и предоставляют более привлекательные скидки. Через два месяца с момента ухода (в конце третьего квартала) новая компания захватила 20% рынка и в следующем месяце планирует захватить еще 25%.

Приведенные ситуации не являются вымышленными

На самом деле, вышеуказанные сценарии – типичный результат работы нечистоплотных инсайдеров. Если присмотреться повнимательнее, все признаки налицо. Вопрос в другом. Даже если бы у вас возникли подозрения, что бы вы предприняли? Как изменили бы политику безопасности? Процессы и процедуры внутри компании? Если продолжать расследование вышеуказанных ситуаций, то, вероятно, можно выявить следующее:

- Что человек с «украденным» паролем и человек, кто хранит данные в облачном сервисе, – одно и то же лицо. Руководитель был в курсе, но не придал этому значения. Босс подумал, что тот сотрудник – ключевая фигура и берет работу домой, чтобы не подвести остальных членов команды.

- Что личные взаимоотношения возникли между руководителем отдела продаж и сотрудником отдела закупок.

- Что руководитель отдела продаж был уполномочен копировать служебные данные на облачный сервис. Кроме того, тот же самый сотрудник был активный сторонником легализации этих полномочий.

Покопав еще глубже, вы могли бы выяснить еще немало интересных совпадений. Однако суть в другом.

Что бы вы сделали, зная об этом?

Скорее всего, ничего. Практически каждый ваш шаг, направленный на изменение ситуации привел бы к юридическим разбирательствам против вас и вашей компании, к ухудшению проблемы, к потере ключевых сотрудников и, что совсем печально, к вероятному массовому исходу рядовых сотрудников в стан конкурентов.

Основная проблема заключается не в вас и вашей компании, а в понимании этих проблем с точки зрения управленца.

Как изменить понимание проблемы?

Я вывел для себя несколько истин в отношении людей и бизнеса. Возможно, вы думаете так же. Вот некоторые мои мысли:

- По первому впечатлению часто можно предсказать, как будут развиваться события дальше.

- Пример: если компания отказывается прописывать в договоре штрафы за просрочку платежей, весьма вероятно, платежи будут делаться с просрочкой. Если начались просрочки, то подобное будет продолжаться и дальше.

- Если вам показалось, что сотрудник стал менее разговорчив, скорее всего, человек либо хочет уволиться, либо стал менее лояльным к компании.

- Пример: член команды в течение недели или более после совещаний не отвечает на звонки и электронные письма. Скорее всего, человек хочет уйти из команды.

- Уровень лояльности ключевых сотрудников, пользующихся своим положением, обычно близок к нулю.

- Пример: сотрудник, неоднократно замеченный в противоправных действиях, скорее всего, является нечистоплотным инсайдером.

Вышесказанные мысли кажутся разумными, но имеют весьма прикладное значение.

Мой опыт может быть полностью ошибочным и привести к судебным разбирательствам.

Ни один из этих примеров не говорит о том, что нужно делать и когда.

Если вы хотите научиться решать эти проблемы, нужно заранее составить четкий пошаговый план и проработать все возможные сценарии.

Нужны новые исследования

Существует явный спрос на исследования подобные тому, которое проведено в этой статье. Большинство работ посвящено техническим методам обнаружения и защиты от инсайдерских угроз. Даже несмотря на то, что существует большой процент брака при обнаружении нечистоплотных инсайдеров, ведется постоянная работа по улучшению технических методов. В то же время не проводится никаких исследований и игнорируется опыт в области кадровых ресурсов, управленческих практик, принятия решений и того, как справляться с нечистоплотными людьми.

Мои первоначальные выводы, основанные на прошлом опыте, не могут заменить кропотливую работу в области познания и управления человеческой натурой. Проблема не так проста, как кажется на первый взгляд. Довольно сложно убедить заинтересованных людей вложить средства в подобные исследования. Но в любом случае эта работа должна быть выполнена, и уже предпринимаются попытки в этом направлении.

Заключение

Мы многое знаем об том, как ведут себя нечистоплотные инсайдеры, и что ожидать от этих людей. Не хватает конкретных алгоритмов для решения проблем, связанных людскими ресурсами. Чтобы такие процедуры появились, нужны масштабные исследования.

Ссылки

[1] Computer Emergency Response Team, which became a Federally Funded Research and Development Corporation (FFRDC) (на веб-сайте есть несколько опубликованных исследований).

[2] The US Department of Defense Personnel Security Research Center

Оставить комментарий